|

|

失控:反思企业云安全控制

对于一个要实现云中端到端的安全的企业而言,虽然其必须首先重视访问范围、控制范围以及针对云环境的安全控制方式能且必须适用那些转换范围。

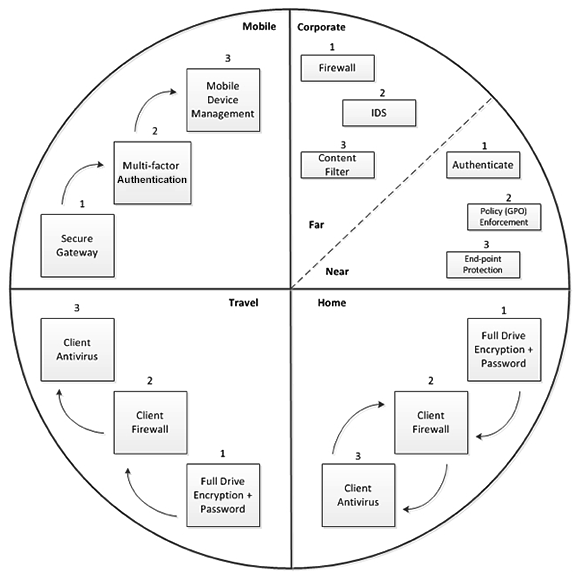

以前,我们曾确定了六种不同的云模型,并且基于具体的企业需求,确定了五种不同的企业部署模型。企业可能直接管控具体的云模型,采用一种直接的方式进行安全控制,但是当缺失这个层级的控制时,端到端的层模式保护需要减少恶意以及偶然的威胁。 端到端的云保护本质上并非线性的,相反是一种球形的,由于弹性全球化业务模式、破坏性的计算技术以及动态威胁,控制片段会出现重叠。不论哪种可能发生的入侵载体,分层保护理论上可以停止攻击或者,至少能够对企业的安全团队做出事件警告。随着云不断延伸到企业网络边界,这些都成为迫切的需求,但实际上在传统形式中不用存在。 对于一个要实现云中端到端的安全的企业而言,虽然其必须首先重视访问范围、控制范围以及针对云环境的安全控制方式能且必须适用那些转换范围。 定义控制范围 应用端到端的安全控制的能力首先依赖于企业能够理解访问范围,这意味着理解连接企业资产的设备类型,以及他们所利用的连接类型。 例如,大多数企业为其员工购买笔记本电脑,但是这样的设备的移动性意味着他们并不总是面临着相同的威胁情况。当员工将其笔记本电脑带回家,并且通过消费者级别的网络或者厄运服务进行连接,他们在企业网络云环境中运行的用例将会发生改变。这种用例在员工出差时再一次发生变更,因为他们会用酒店和机场以及会议中心的WiFi热点连接企业网络。 随着BYOD运动不断发展,企业也期望员工通过智能手机和平板电脑远程进行连接,至少可以查看公司电子邮件,尽管通过类似Salesforce.com这样的基于云的应用的风险,通常意味着员工在移动设备上进行更为复杂的任务,涉及很多类型的数据。这也代表了另一种用例,同样地这种设备也会被认为不受管理。通过移动劳动力,企业应该安全运作,并期望每一个用户至少有四种不同的用例:办公室、家庭、旅行和个人移动设备。

端到端保护图示

责编:王雅京

微信扫一扫实时了解行业动态

微信扫一扫实时了解行业动态

著作权声明:kaiyun体育官方人口 文章著作权分属kaiyun体育官方人口 、网友和合作伙伴,部分非原创文章作者信息可能有所缺失,如需补充或修改请与我们联系,工作人员会在1个工作日内配合处理。

|

最新专题

推荐圈子

|

|

|